rozporządzeń dotyczących ochrony danych osobowych

Oferta

25 maj 2018 weszły w życie nowe wymogi w ochronie danych.

Uprzedzając pytanie: Czy to kolejny bezsensowny wymóg unijny? Nie do końca zyskają osoby - dane osobowe osób fizycznych będą bezpieczne. A firmy zyskają bardzo dobrą strukturę informatyczną z zabezpieczeniem danych.

Wymogi zabezpieczenia infrastruktury IT są bardzo restrykcyjne i wymagają nakładu często finansowego, a kary za niedostosowanie firmy do RODO może się skończyć kwotą do 20 mil Euro.

Zatem na pytania: Kto musi zastosować ochronę danych osobowych, czyli kto musi wdrożyć wymogi RODO?

- Sklepy *(także internetowe)

- Duże i średnie Firmy oraz jednoosobowe działalności gospodarcze

- Urzędy, domy kultury, pomoce społeczne

Słowem wszyscy, którzy mają do czynienia z danymi osobowymi podlegają ustawie!

Jeżeli wahasz się i myślisz, że ustawa o ochronie danych osobowych Ciebie nie dotyczy! Odpowiedz na proste pytanie:

- Czy przechowujesz dane pracowników związane z zatrudnieniem? TAK - podlegasz

- Czy przechowujesz dane klientów w komputerze? TAK - podlegasz

- Czy przechowujesz dane klientów w formie zbiorów np w teczkach? TAK - podlegasz

- Czy przesyłasz dane osobowe do biura rachunkowego? TAK - podlegasz

- Czy przechowujesz dane klientów w celu wysłania informacji? TAK - podlegasz

Co to są dane osobowe: Informacje o zidentyfikowanej lub możliwej do zidentyfikowania osoby fizycznej. Ta którą można zidentyfikować po imieniu i nazwisku, numeru PESEL, adresu...

Na pytanie: Kto odpowiada finansowo za niezastosowanie się do ustawy? Zawsze szef, prezes firmy - dyrektor!

Nie do końca! Odpowiedzialność także spoczywa na samym pracowniku, który to mógłby dopuścić się do rażącego zaniedbania, za które może być pozbawiony wolności do lat 3.

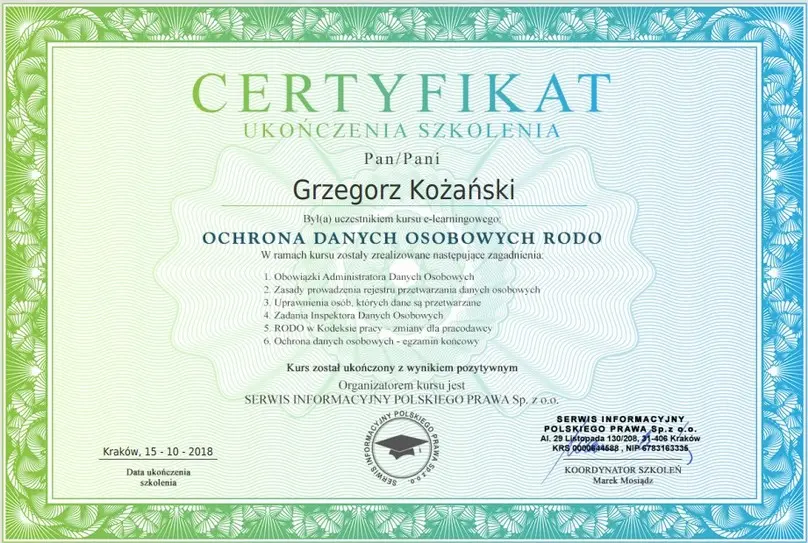

Podstawowe wytyczne dla działu IT przy wdrożeniu nowych unijnych rozporządzeń dotyczących ochrony danych osobowych RODO - GIDO

- Jednostki komputerowe z dostępem do danych muszą być zabezpieczone bezpiecznym hasłem alfanumerycznym *(przynajmniej 8 znaków w tym znak specjalny, mała duża litera ) - z wewnętrznych ustaleń w celu odpowiedniego zabezpieczenia dostępu do informacji hasło będzie zmieniane automatyczne co 3 miesiące. - Kopie serwera będą wykonywane raz w miesiącu na zewnętrznym nośniku danych podłączanym tylko i wyłącznie podczas wykonywania czynności archiwizacji

- Wszystkie hasła dostępowe będą zapisane i zabezpieczone przez Administratora Danych Osobowych.

- Jednostki muszą być zabezpieczone przed niepowołanym dostępem wraz z ochrona antywirusową z zabezpieczenie danych z przeglądarek tzw. meta dane -polecanym oprogramowaniem spełniający wymogi bezpieczeństwa, zabezpieczający dane osobowe może być Bitdefender oraz Norton *(programy zabezpieczające dane są dostępne na naszej stronie)

- Należy wdrożyć rozwiązanie hardware zabezpieczające sieć wewnętrzną z zewnętrzną *(sieć internetowa).

- Należy sporządzić umowę z firmą informatyczną www.eintro.pl w celu zabezpieczenia oraz systematycznej analizy systemów firmowych. Jednostki komputerowe powinny być wyposażone w dodatkowe urządzenia podtrzymujące napięcie w celu zabezpieczenia danych przed uszkodzeniem struktur danych.

- Serwer musi być szczególnie chroniony z zabezpieczeniem dostępu, archiwizacją, aktualizacją systemową.

- Inne podmioty zewnętrzne, którym musimy udzielić dostępu do systemu informatycznego muszą być uwierzytelnione, a hasła generowane będą tymczasowe na czas realizacji połączenia.

- Wdrożyć klauzule zgodnie z wytycznymi.

- Zalecane wdrożenia protokołu SSL do systemów pocztowych oraz witryn internetowych.

- Na systemach użytkownicy mogą pracować tylko i wyłącznie na kontach z ograniczeniami wdrożonymi zgodnie z najwyższymi standardami IT.

To tylko część zadań, które należy wykonać celem wdrożenia zabezpieczeń. Zapraszam do bezpośredniego kontaktu i umówienia się na wstęny audyt pod numerem 505188778